一、TPM简介

可信平台模块(TPM 2.0)是一种标准的安全微处理器,可以安全地存储用于验证平台的工件。TPM 2.0旨在提供基于硬件信任基础的全面保护,并为跨广泛平台(包括服务器、台式机、嵌入式系统、移动设备和网络设备)的行业实施提供灵活性。TPM 2.0设备现在可以从许多供应商处获得。联想ThinkSystem服务器目前提供Nuvoton TPM和Nationz TPM。TPM 2.0的目标是取代TPM1.2标准,因为TPM1.2存在各种限制。请注意,TPM 2.0和TPM 1.2是两种完全不同的实现,没有向后兼容性。

vSphere与TPM的版本兼容性

- 从vSphere 6.7 U1开始,完全支持TPM 2.0和Intel TXT。

- vSphere 6.7基础支持TPM 2.0,但是6.7基础不使用Intel TXT与TPM 2.0一起使用。没有使用Intel TXT,忽略UEFI中对Intel TXT的设置。

- vSphere 6.5及更早版本忽略TPM 2.0硬件,并且忽略任何启用和使用Intel TXT可信引导的尝试。

二、vSphere环境如何配置TPM

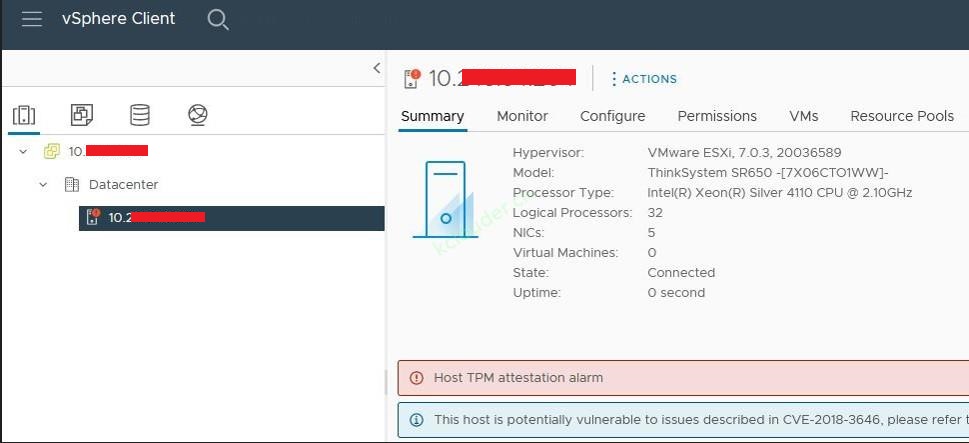

1.通常在没有配置TPM的情况下,在vSphere里会看到这样的提示,这表示TPM认证失败,在Summary页面会出现“host TPM认证”告警。

请注意,这并不一定代表着系统存在错误。如果不需要配置TPM和Secure Boot,直接忽略这个提示即可,不需要任何附加操作。如果需要配置TPM和Secure Boot,接着往下面看。

2.服务器uEFI设置。

- 选择“uEFI Mode”为“System Boot Mode”。

- 启用uEFI安全启动。

- 确保“Intel TXT”和“Intel VT”已启用。

启用Secure Boot的详细步骤:

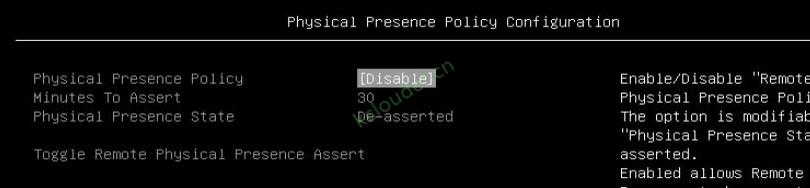

1.确保启用了“Physical Presence” 策略。

2.如果状态为“Disable”且不能改变,则需要在系统板上设置物理跳线。如下图所示为SR650 TPM/TCM物理存在跳线。

SR650官方文档

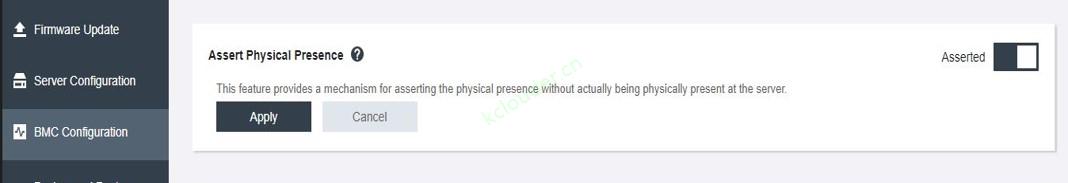

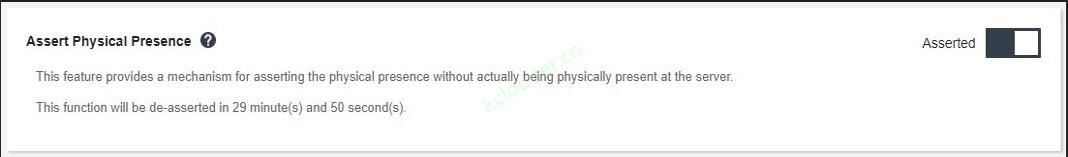

3.当Physical Presence存在时,就可以修改Secure Boot的设置和策略。Physical Presence是执行某些安全功能的一种授权形式。Asserted的意思是被授权。因此,我们需要确保在启用安全引导之前Assert Physical Presence。

4.启用“Physical Presence” 策略后,在XCC或uEFI中Assert Physical Presence。

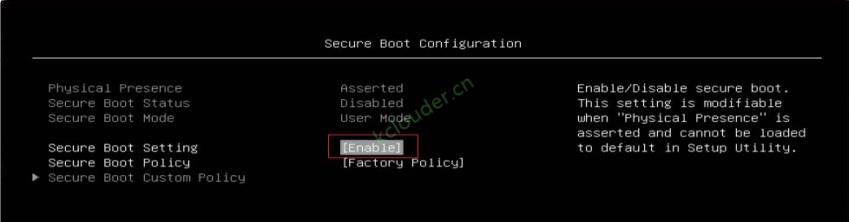

5.选择“系统设置→安全→安全启动配置”。

6.启用安全引导设置,如下所示。

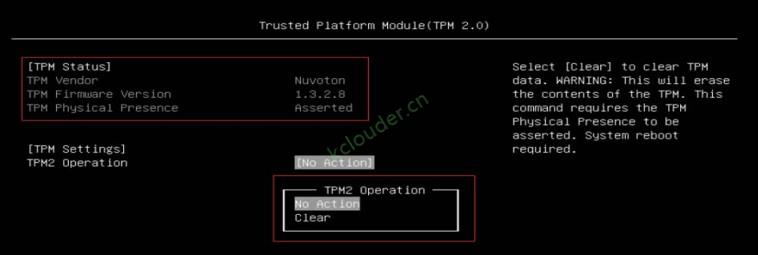

7.建议在使用前清除所有TPM 2.0数据。

8.前面的设置完成后,就可以开始安装VMware ESXi或启动到已经安装好的ESXi。

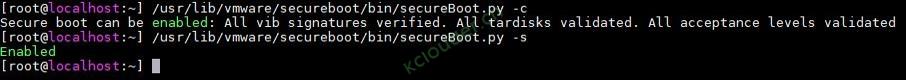

9.执行如下命令确认安全启动。参数-c用于检查是否可以启用安全启动,参数-s用于显示安全启动的当前状态。

# /usr/lib/vmware/secureboot/bin/secureBoot.py -c

# /usr/lib/vmware/secureboot/bin/secureBoot.py -s

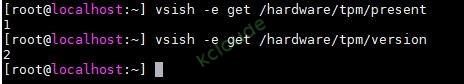

10.执行如下命令查看TPM芯片的当前状态和版本号。输出1表示系统中存在TPM芯片。输出2表示版本为TPM 2.0。

# vsish -e get /hardware/tpm/present

# vsish -e get /hardware/tpm/version

11.执行如下命令查看trustedboot的状态。Drtm Enabled:true表示开启了txt。

# esxcli hardware trustedboot get

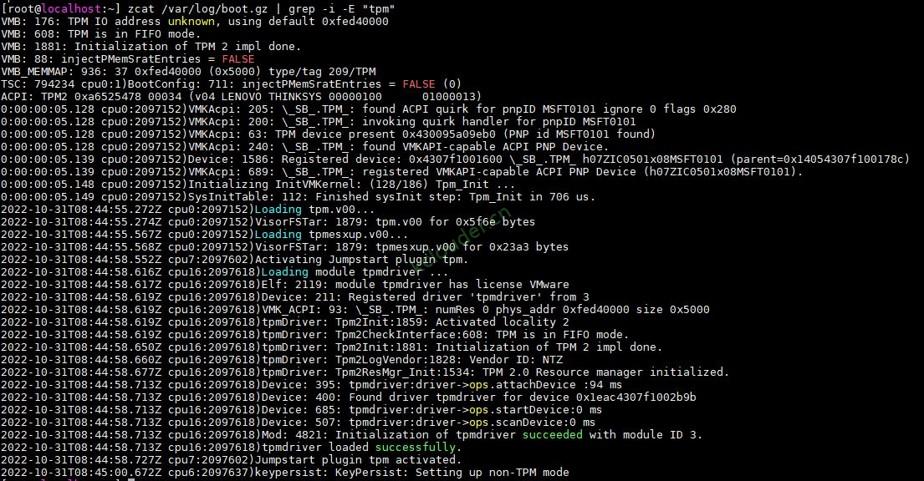

12.执行如下命令检查TPM驱动。

# vmkload_mod -l |grep tpm

# zcat /var/log/boot.gz | grep -i -E "tpm"

三、配置TPM的OneCli命令

1.执行如下OneCLI命令可以Assert Physical Presence和检查Physical Presence状态。

OneCli.exe config set PhysicalPresencePolicyConfiguration.PhysicalPresencePolicy Enable --bmc <USERID>:<PASSWORD>@<IP>

2.执行如下OneCLI命令可以启用 Secure Boot和检查Secure Boot状态。

OneCli.exe config set SecureBootConfiguration.SecureBootSetting Enabled --override --bmc <USERID>:<PASSWORD>@<IP>

3.执行如下OneCLI命令可以切换TPM 1.2到TPM 2.0。(如果有需要这么做)

OneCli.exe config set TrustedComputingGroup.DeviceOperation "Update to TPM2.0 compliant" --override --bmc <USERID>:<PASSWORD>@<IP>

4.执行如下OneCLI命令可以清除TPM设备:

OneCli.exe config set TrustedComputingGroup.DeviceOperation "Clear" --override --bmc <USERID>:<PASSWORD>@<IP>

5.执行如下OneCLI命令可以启用Intel Trusted Execution Technology (TXT),并检查TXT状态.

OneCli.exe config set Processors.TrustedExecutionTechnology Enable --bmc <USERID>:<PASSWORD>@<IP>

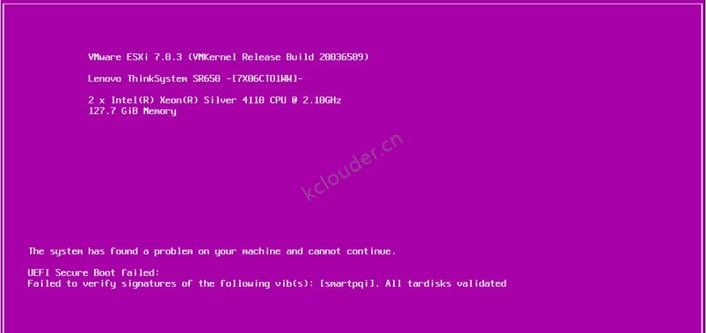

四、常见问题

1.启用Secure Boot后,ESXi启动失败。这种多出现在先安装的ESXi,后配置的TPM和Secure Boot。先安装的ESXi中存在不符合Secure Boot规范的驱动。遇到这种情况,可以根据提供删除相关的VIB即可正常启动。但要自己评估删除相关文件后可能带来的其它风险。

2.启用Secure Boot后,无法在ESXi中当装软件工具。这也是因为被安装的工具软件不符合VMware Secure Boot的要求。这可能需要联系工具软件的提供者来解决。举例如下:

启用Secure Boot后安装Storcli失败

[root@sr652a1:~] esxcli software vib install -d "/vmfs/volumes/datastore1/ISOs/VMWare-ESXi7.0-StorCLI.zip"

[InstallationError]

('BCM_bootbank_vmware-storcli64_007.2008.0000.0000-01', 'Could not find a trusted signer: unable to get local issuer certificate')

cause = ('BCM_bootbank_vmware-storcli64_007.2008.0000.0000-01', 'Could not find a trusted signer: unable to get local issuer certificate')

vibs = ['BCM_bootbank_vmware-storcli64_007.2008.0000.0000-01']

Please refer to the log file for more details.

ESXi里安装有常规版本的Storcli,配置Secure Boot后无法生效

[root@sr652a1:~] /usr/lib/vmware/secureboot/bin/secureBoot.py -c

Secure boot CANNOT be enabled: Failed to verify signatures of the following vib(s): [vmware-storcli64]. All tardisks validated. All acceptance levels validated

如果你遇到这种问题,前往联想官方网站下载适用于Secure Boot的Storcli工具再进行安装就可以解决。

ThinkSystem技术支持网站