本篇我们来介绍一下华为交换机上的高级功能特性的配置方法。这些高级功能可以帮助用户提高网

络的安全性,实现用户的一些特殊配置需求。前面我们介绍过华为交换机VLAN的基本配置,本篇我

们来介绍一下基于MAC地址以及基于IP子网的VLAN划分方法,同时还有Super-VLAN以及MUX-VLAN的

配置方法。另外,我们还将对端口隔离以及端口安全进行一下配置演示。

VLAN划分方式对比

● 基于接口:根据交换机的接口来划分VLAN。为交换机的每个端口配置不同的PVID,当一个数据帧

进入交换机时,如果没有带VLAN标签,该数据帧就会被打上接口指定PVID的Tag。然后数据帧将在指

定PVID中传输。优点是配置简单,缺点是成员移动需要重新配置VLAN。

● 基于MAC地址:根据数据帧的源MAC地址来划分VLAN。预先配置MAC地址和VLAN ID映射关系表,当

交换机收到的是Untagged帧时,就依据该表给数据帧添加指定VLAN的Tag。然后数据帧将在指定VLAN

中传输。优点是当用户物理位置发生改变后不需要重新配置,提高灵活性。缺点是前期部署的工作量

较大。

● 基于IP子网:根据数据帧中的源IP地址和子网掩码来划分VLAN。预先配置IP地址和VLAN ID映射关

系表,当交换机收到的是Untagged帧,就依据该表给数据帧添加指定VLAN的Tag。然后数据帧将在指

定VLAN中传输。优点是当用户物理位置发生改变后不需要重新配置,提高灵活性。同时可以减少网络

通信量,可使广播域跨越多个交换机。缺点是适用性小,使用此方式的前题条件是网络中的用户分布

需要有规律,且多个用户在同一个网段。

配置基于MAC地址的VLAN

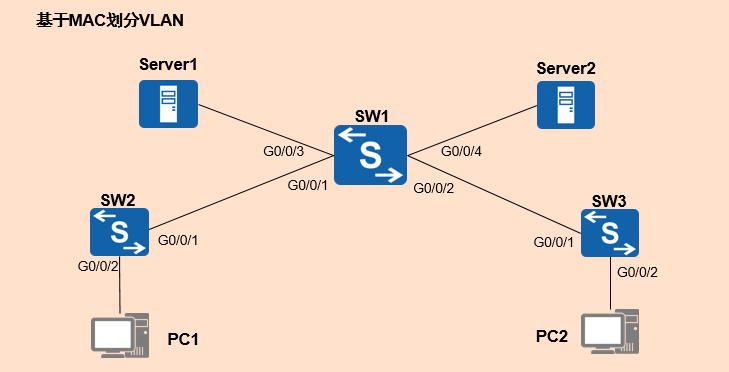

1、如下图所示,我们假设SW2与SW3连接的是不同的房间,在每个房间都有PC或者笔记本电脑,PC1与

PC2属于不同的部门,两个部门间使用VLAN 100和VLAN 200进行隔离。要求两台PC无论在哪个房间使

用,均能访问自己部门的服务器,但不能访问对方部门的服务器。

2、我们采用如下步骤进行配置:

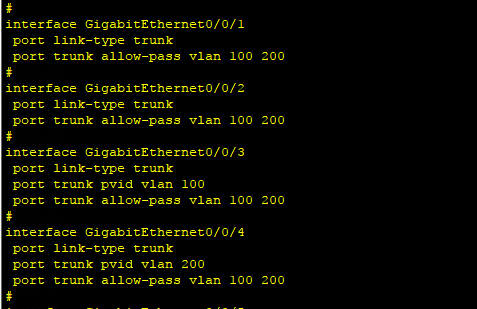

2.1 在SW2和SW3上创建VLAN,并将接口加入VLAN,实现二层互通。

2.2 在SW2与SW3上基于MAC地址划分VLAN。

2.3 在SW1上配置VLAN透传,保证两台PC可以访问到各自的服务器。

3、首先在SW2上进行如下配置,在SW3上执行相同的配置过程。

vlan batch 100 200

int g0/0/1

port link-type trunk

port trunk allow-pass vlan 100 200

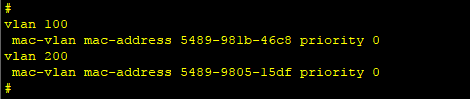

vlan 100

mac-vlan mac-address 5489-981b-46c8

vlan 200

mac-vlan mac-address 5489-9805-15df

int g0/0/2

port link-type hybrid ##基于MAC划分VLAN只能应用在类型为hybrid的接口

port hybrid untagged vlan 100 200

mac-vlan enable ##使能接口的MAC-VLAN功能

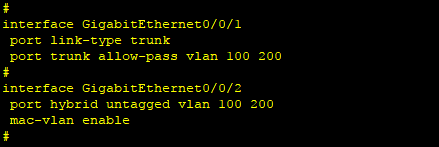

4、配置SW1的需要使用的4个接口,以下以g0/0/1为例。

vlan batch 100 200

int g0/0/1

port link-type trunk

port trunk allow-pass vlan 100 200

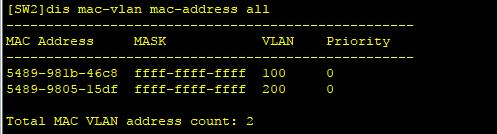

5、查看配置结果,在SW2和SW3上执行以下命令,可以看到前面配置的两个MAC地址及对应的VLAN。

display mac-vlan mac-address all

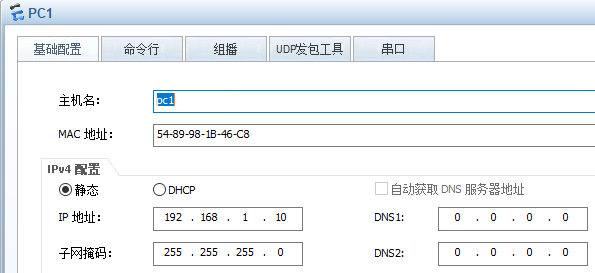

6、配置两台PC和两台服务器在同一网段,192.168.1.0/24。

PC1:192.168.1.10 255.255.255.0

PC2:192.168.1.20 255.255.255.0

Server1:192.168.1.1 255.255.255.0

Server2:192.168.1.2 255.255.255.0

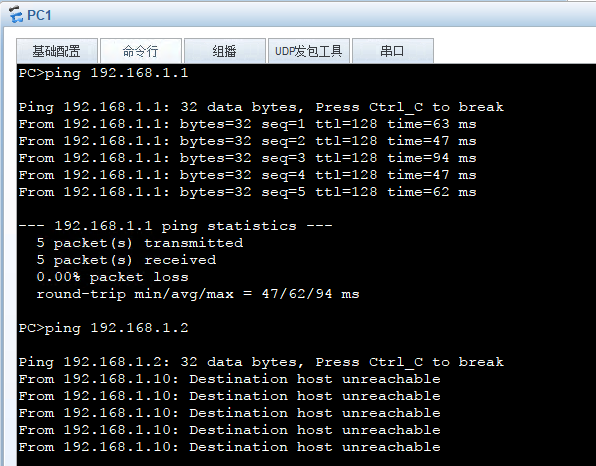

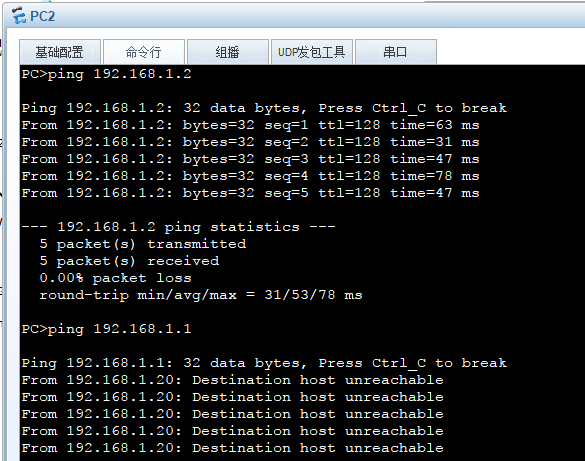

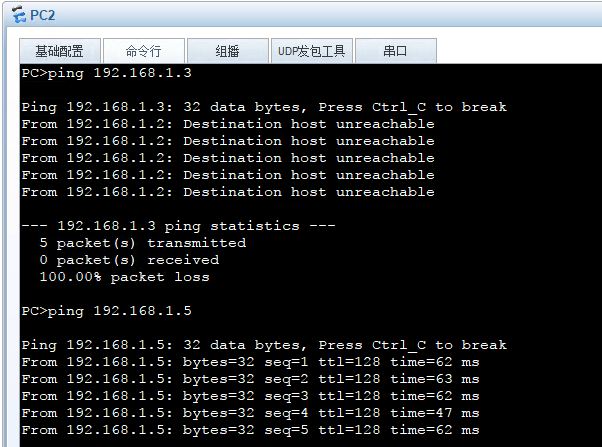

7、在PC1上验证可以Ping通Server1,但是无法Ping通Server2。

8、同样在PC2上可以Ping通Server2,但是无法Ping通Server1。这样就达到了实验的要求,通过MAC

VLAN对流量进行了隔离。

配置基于IP地址的VLAN

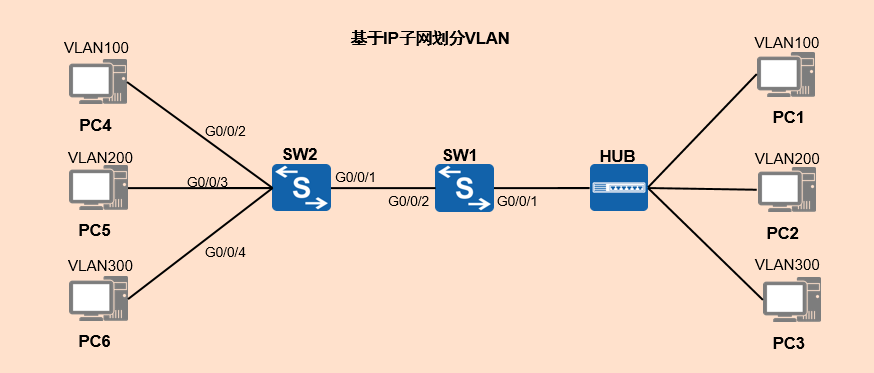

1、如下图,假设用户拥有多种业务,如IPTV、 VoIP、 Internet等,每种业务使用的IP地址网段各不

相同。为了便于管理,现需要将同一种类型业务划分到同一VLAN中,不同类型的业务划分到不同VLAN

中。交换机接收到用户报文有数据、IPTV、语音等多种业务,用户设备的IP地址网段各不相同。现需

要将不同类型的业务划分到不同的VLAN中,以便出口路由器Router能通过不同的VLAN分流到不同的业

务服务器上以实现业务互通。

2、我们采用如下步骤进行配置:

2.1 创建VLAN并将接口加入VLAN,实现基于IP子网的VLAN可以透传当前接口。

2.2 使能基于IP子网划分VLAN功能,并关联IP子网和VLAN,实现根据报文中的源IP地址或指定网段确

定VLAN。

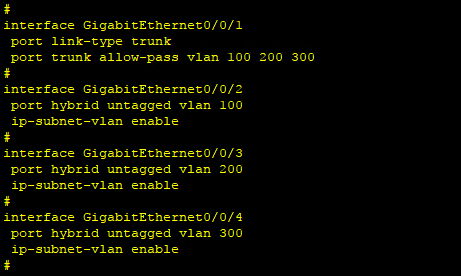

3、首先在SW1上创建VLAN 100 200 300

vlan batch 100 200 300

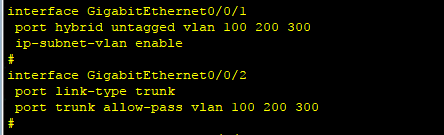

4、配置SW1上的g0/0/1和g0/0/2接口。

int g0/0/1

port link-type hybrid ##基于IP子网划分VLAN只能应用在类型为hybrid的接口

port hybrid untagged vlan 100 200 300

ip-subnet-vlan enable ##使能接口的IP-VLAN功能

int g0/0/2

port link-type trunk

port trunk allow-pass vlan 100 200 300

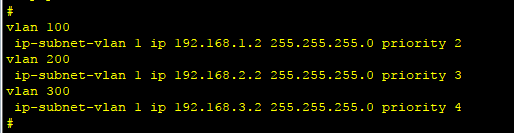

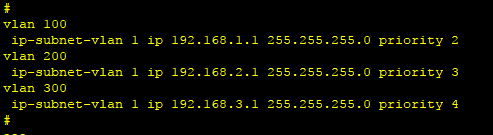

5、在SW1上为VLAN配置IP子网。

vlan 100

ip-subnet-vlan 1 ip 192.168.1.2 24 priority 2

vlan 200

ip-subnet-vlan 1 ip 192.168.2.2 24 priority 3

vlan 300

ip-subnet-vlan 1 ip 192.168.3.2 24 priority 4

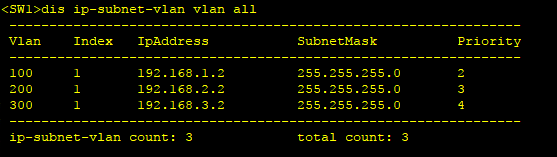

6、在SW1上执行以下命令,查看VLAN信息,可以看到相应的IP子网及对应的VLAN。

display ip-subnet-vlan vlan all

7、在SW2上执行相同的配置。

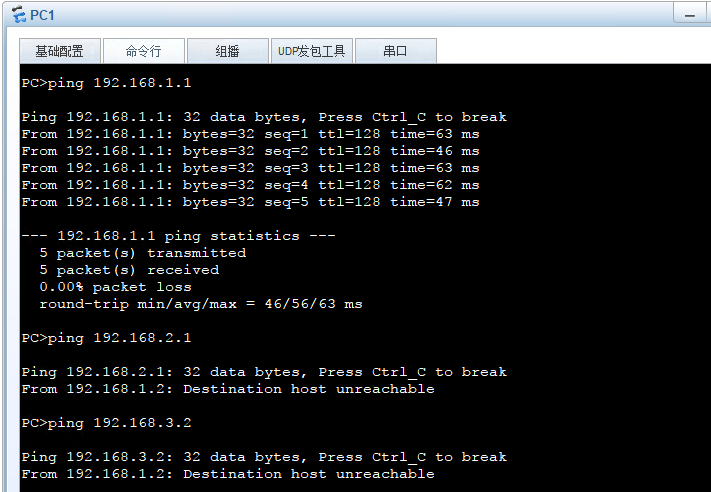

8、六台PC的IP地址配置如下,测试两端的连通性,达到了业务隔离的效果。

PC1:192.168.1.2 255.255.255.0

PC2:192.168.2.2 255.255.255.0

PC3:192.168.3.2 255.255.255.0

PC4:192.168.1.1 255.255.255.0

PC5:192.168.2.1 255.255.255.0

PC6:192.168.3.1 255.255.255.0

配置Super-VLAN

1、Super VLAN(即VLAN聚合)的主要功能就是节约IP地址,隔离广播风暴,控制端口二层互访。

Super VLAN下关联多个Sub VLAN, Sub VLAN之间二层隔离。所有Sub VLAN共用Super VLAN的

VLANIF接口IP地址与外网通信,并且可以通过Super VLAN的VLANIF接口三层互通,从而节约IP

地址。

2、Super VLAN适用于用户多,VLAN多,大量VLAN的IP地址在同一个网段,但是又要实现不同VLAN

之间二层隔离的场景。VLAN之间如果有互访的需求,可以对Super VLAN开启ARP代理。

3、与MUX VLAN隔离功能相比,Super VLAN属于三层功能,需要三层交换机支持。MUX VLAN属于二

层交换机功能。Super VLAN的配置较为简单,MUX VLAN配置较为复杂,但对用户间的访问控制灵活

性不如MUX VLAN,Super VLAN内需要查询部分暂时离线的用户时,网关需要在每个子VLAN内广播发

送报文,可能较大的消耗设备CPU资源。

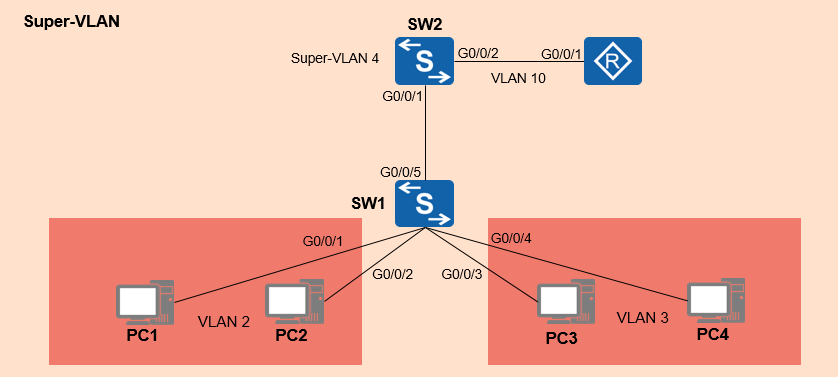

4、如下图拓扑,假设用户为了提升业务安全性,将不同部门的用户划分到不同VLAN中,VLAN2和VLAN3

属于不同部门。各部门均需要可以访问Internet,同时由于业务需要,不同部门间的用户需要互通。

5、我们采用如下步骤进行配置:

5.1 可以在SW2上部署VLAN聚合,将不同部门的VLAN聚合到Super-VLAN中,这样不同部门的用户可通

过Super-VLAN访问Internet。同时,为使部门间用户互通,在SuperVLAN上部署Proxy ARP功能。

5.2 在SW1和SW2上配置VLAN和接口,将不同部门用户划分到不同VLAN中,并透传各VLAN到SW2。

5.3 在SW2上配置Super-VLAN及其对应的VLANIF接口、上行路由,使不同部门能够访问Internet。

5.4 在SW2上启用Super-VLAN的Proxy ARP功能,使不同部门的用户间三层互通。

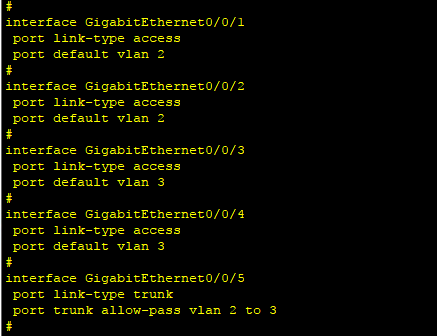

6、在SW1上配置各相关接口

vlan batch 2 3

int g0/0/1

port link-type access

port default vlan 2

int g0/0/2

port link-type access

port default vlan 2

int g0/0/3

port link-type access

port default vlan 3

int g0/0/4

port link-type access

port default vlan 3

int g0/0/5

port link-type trunk

port trunk allow-pass vlan 2 3

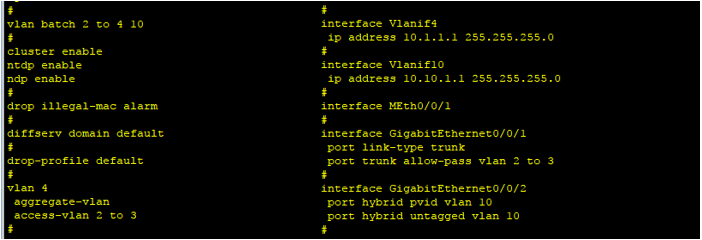

7、在SW2上创建VLAN,并配置其与SW1的接口,使VLAN2和VLAN3透传到SW2。

vlan batch 2 3 4 10

int g0/0/1

port link-type trunk

port trunk allow-pass vlan 2 3

8、在SW2上配置Super-VLAN 4,并将VLAN2和VLAN3加入到Super-VLAN 4,作为其Sub-VLAN。

vlan 4

aggregate-vlan

access-vlan 2 3

9、在SW2上配置VLANIF4接口IP地址,使VLAN2和VLAN3可以通过Super-VLAN访问互联网。

int vlanif 4

ip address 10.1.1.1 24

10、配置SW2的上行接口g0/0/2,透传SW2与出口网关Router的互连VLAN。

int g0/0/2

port link-type hybird

port hybird untagged vlan 10

port hybird pvid vlan 10

11、在SW2上配置VLANIF10接口的IP地址。

int vlanif 10

ip address 10.10.1.1 24

12、在SW2上配置一条到出口网关Router的缺省静态路由,使VLAN2和VLAN3能够访问互联网。

ip route-static 0.0.0.0 0.0.0.0 10.10.1.2

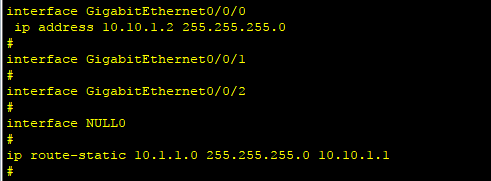

13、如下图配置好路由器R1,用其来模拟互联网。

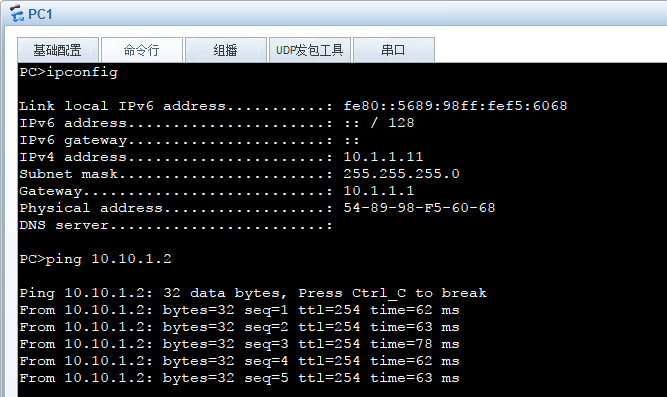

14、分别为各用户配置IP地址,并使它们和VLANIF 4的IP地址10.1.1.1/24处于同一网段。配置成功

后,各部门用户可以访问Internet,但VLAN 2的用户与VLAN 3的用户间不可以相互Ping通。如下图以

PC1为例,PC1可以与R1通信,另外三台PC也同样可以访问R1。

15、现在相同VLAN间的PC可以与通,不同VLAN间的PC三层无法访问。

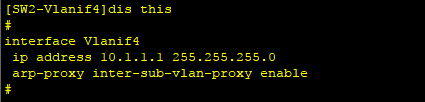

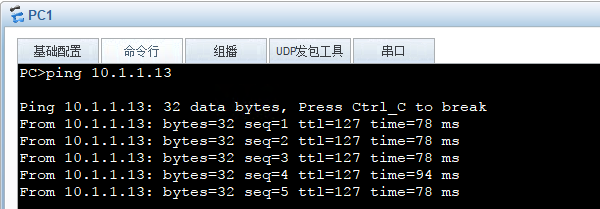

16、在SW2上的Super-VLAN 4下面配置Proxy ARP,让VLAN2和VLAN3实现三层互通。

int vlanif 4

arp-proxy inter-sub-vlan-proxy enable

17、测试PC1已经可以Ping通PC3,VLAN2与VLAN3之间实现了三层互通。

配置MUX-VLAN

1、MUX VLAN提供了一种通过VLAN进行网络资源控制的机制。它既可实现VLAN间用户通信,也可实现

VLAN内的用户相互隔离。常见的场景有宾馆酒店,小区宽带接入和企业内部。他们的特点是一个宾馆

或者一个小区或一个公司同用一个VLAN,但每个房间,每户人家,每个部门又彼此隔离。

2、与Super VLAN相比,MUX VLAN属于二层交换机功能, Super VLAN属于三层功能,需要三层交换

机支持。MUX VLAN对用户间的访问控制灵活性好,但MUX VLAN配置较为复杂。

3、配置MUX-VLAN的注意事项:

● 如果指定VLAN已经用于Principal VLAN,那么该VLAN不能在Super-VLAN、 Sub-VLAN的配置中使

用,不建议在VLAN Mapping、 VLAN Stacking的配置中使用。

● 如果指定VLAN已经用于Group VLAN或Separate VLAN,那么该VLAN不能再用于创建VLANIF接口,或

者在Super-VLAN、Sub-VLAN的配置中使用,不建议在VLAN Mapping、VLAN Stacking的配置中使用。

● 禁止接口MAC地址学习功能或限制接口MAC地址学习数量会影响MUX VLAN功能的正常使用。

● 不能在同一接口上配置MUX VLAN和接口安全功能。

● 不能在同一接口上配置MUX VLAN和MAC认证功能。

● 不能在同一接口上配置MUX VLAN和802.1x认证功能。

● 接口使能MUX VLAN功能后,该接口不可再配置VLAN Mapping、VLAN、Stacking。

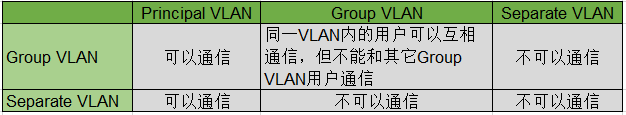

4、MUX-VLAN分为:Principal VLAN (主VLAN)和 Subordinate VLAN(从VLAN),从VLAN分为

Group VLAN(互通型从VLAN)和 Separate VLAN(隔离型从VLAN)。它们之间的通信关系如下表。

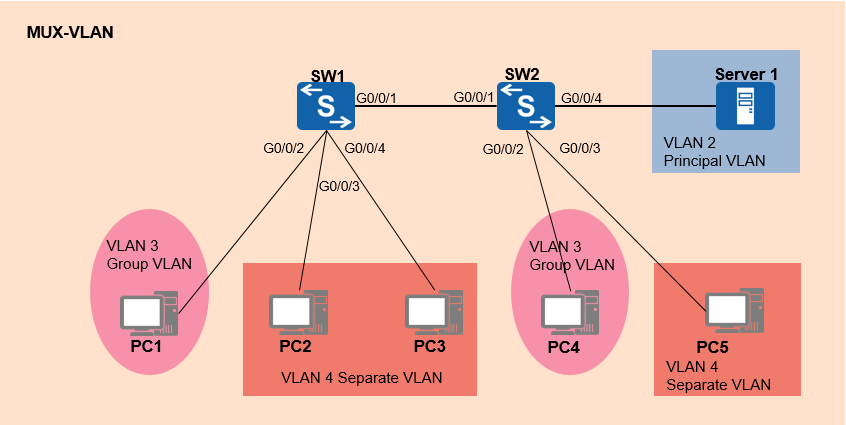

5、下面我们通过下面的拓扑来演示一下MUX-VLAN的配置方法,Server1位于主VLAN,PC1和PC4位于互

通型VLAN,PC2、PC3和PC5位于隔离型VLAN。

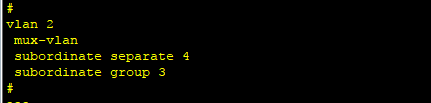

6、配置SW1,创建相关VLAN并启用MUX-VLAN。

vlan batch 2 3 4

int g0/0/2

port link-type access

port default vlan 3

port mux-vlan enable

int g0/0/3

port link-type access

port default vlan 4

port mux-vlan enable

int g0/0/4

port link-type access

port default vlan 4

port mux-vlan enable

int g0/0/1

port link-type trunk

port trunk allow-pass vlan 2 3 4

vlan 2

mux-vlan

subordinate separate 4

subordinate group 3

7、同样在SW2上进行相应的配。这里不再赘述。

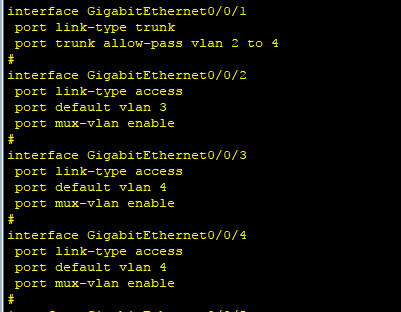

8、为所有PC及Server配置相同的IP地址段。

PC1: 192.168.1.1 /24

PC2: 192.168.1.2 /24

PC3: 192.168.1.3 /24

PC4: 192.168.1.4 /24

PC5: 192.168.1.5 /24

Server1: 192.168.1.6 /24

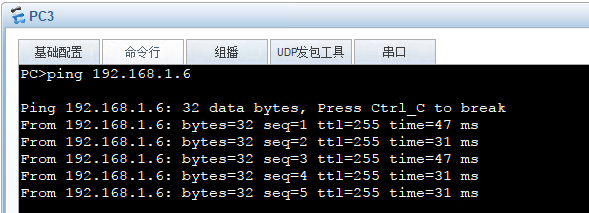

9、PC1无法Ping通PC2,因为从VLAN之间不能能信。但PC1可以与PC4通信,因为它们在互通型VLAN内,

符合规则。

10、PC2无法与同组同VLAN的PC3通信,但可以与同VLAN不同组的PC5通信,符合规则。

11、所有PC都可以Ping通Server1主机,说明所有从VLAN都可以与主VLAN通信,符合规则。

配置端口隔离

1、为了实现报文之间的二层隔离,用户可以将不同的端口加入不同的VLAN,但这样会浪费有限的

VLAN资源。采用端口隔离功能,可以实现同一VLAN内端口之间的隔离。用户只需要将端口加入到隔

离组中,就可以实现隔离组内端口之间二层数据的隔离。端口隔离功能为用户提供了更安全、更灵

活的组网方案。

2、端口隔离分为二层隔离三层互通和二层三层都隔离两种模式,如果用户希望隔离同一VLAN内的广播

报文,但是不同端口下的用户还可以进行三层通信,则可以将隔离模式设置为二层隔离三层互通。如

果用户希望同一VLAN不同端口下用户彻底无法通信,则可以将隔离模式配置为二层三层均隔离。华为

交换机设备缺省端口隔离模式为二层隔离三层互通,只需要将接口加入到隔离组中,就可以实现隔离

组内接口之间二层数据的隔离。

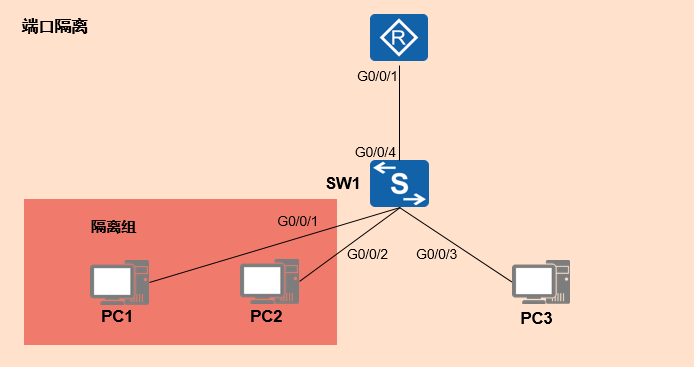

3、端口隔离的配置比较简单,如下图,我们将PC1与PC2添加到隔离组中,这样PC1与PC2就无法通信,

但是都可以与PC3通信,同时也可以访问互联网,三个PC都在同一个VLAN当中。

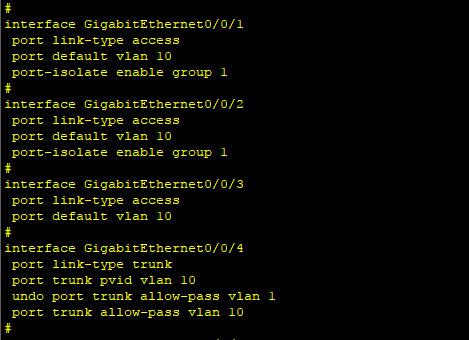

4、在SW1中创建VLAN并配置各个端口。

vlan 10

int g0/0/1

port link-type access

vlan default vlan 10

port-isolate enable ##缺省加入隔离组1,模式为二层隔离三层互通。

int g0/0/2

port link-type access

vlan default vlan 10

port-isolate enable

int g0/0/3

port link-type access

vlan default vlan 10

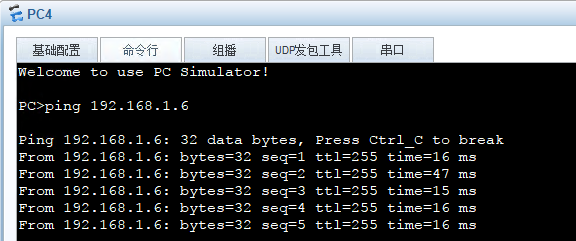

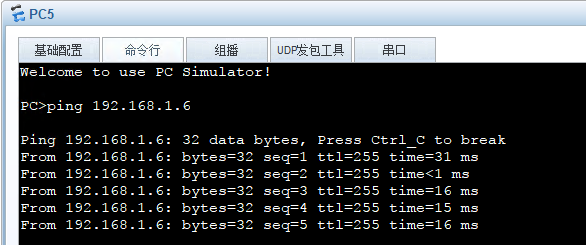

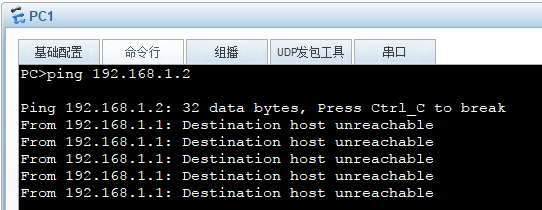

5、现在PC1与PC2虽然在同一个VLAN内,但由于被隔离,所以它们之间是无法互通的。

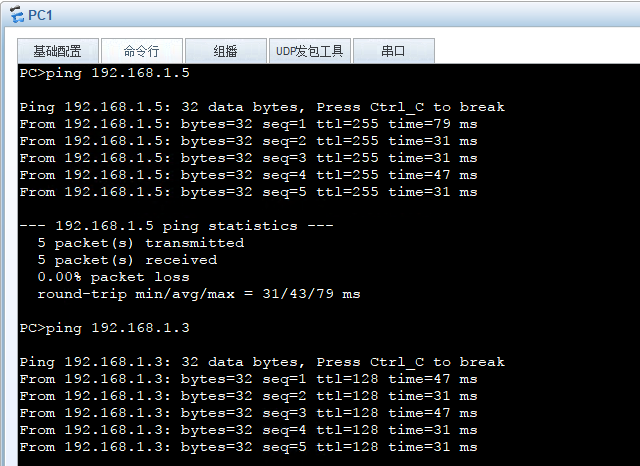

6、这里配置Router地址为192.168.1.5,确认被隔离的PC主机可以访问互联网。同时也可以

与PC3互通。

配置端口安全

1、端口安全(Port Security)通过将接口学习到的动态MAC地址转换为安全MAC地址(包括安全动态

MAC、安全静态MAC和Sticky MAC)阻止非法用户通过本接口和交换机通信,一般使用在接入层设备,

实现用户和接口的绑定,同时控制接口的用户接入数。相比通过静态MAC地址和user-bind手动配置用

户静态绑定,端口安全可以实现用户和接口的动态绑定。

2、相比通过DHCP snooping实现的用户和接口的动态绑定,端口安全的配置比较简单。另外端口安全

还可以提供限制用户接入数量的功能。

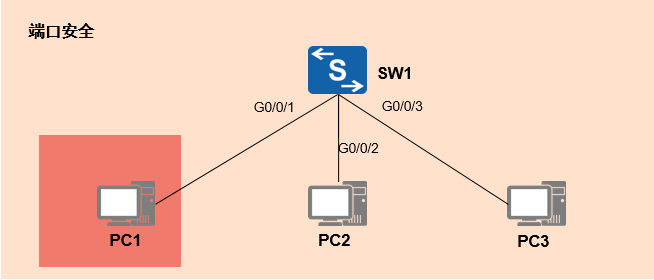

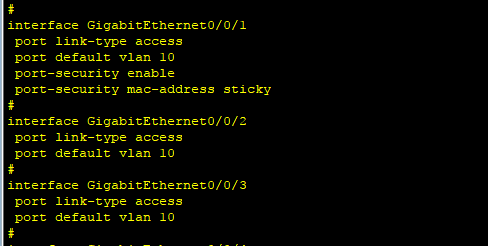

3、我们以下图为例,对g0/0/1端口进行端口安全配置。

4、首先配置VLAN,实现二层转发。

int g0/0/1

port link-type access

port devault vlan 10

int g0/0/2

port link-type access

port devault vlan 10

int g0/0/3

port link-type access

port devault vlan 10

5、在接口g0/0/1上配置端口安全,这里限制数为1,实际中需要结合实际情况进行修改。

int g0/0/1

port-security enable

port-security mac-address sticky

port-security max-mac-num 1

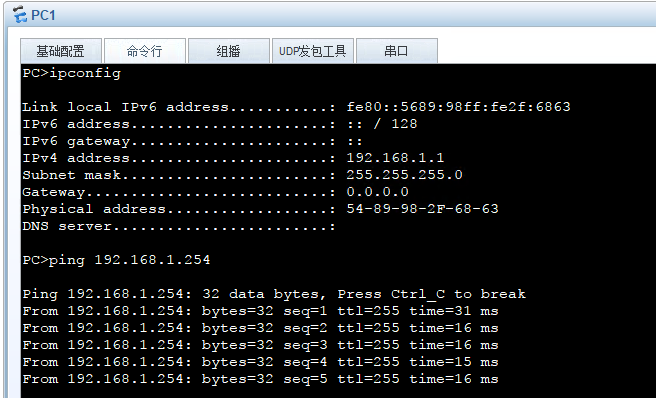

6、创建一个VLANIF 10的接口地址设置为192.168.1.254做为网关地址。PC1设置为192.168.1.1。

现在PC1可以ping通VLANIV 10接口地址。此时MAC地址为5489-982F-6863。

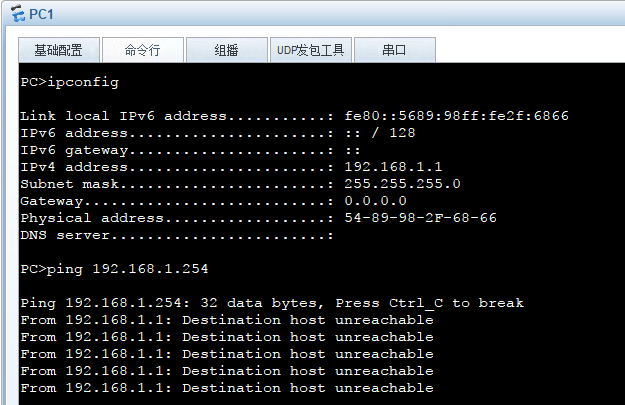

7、现在我们将MAC地址进行更改,来模拟此端口接入了一台新的设备。我们将MAC地址后两位修改为

66,此时可以发现PC1已经无法ping通网关地址。

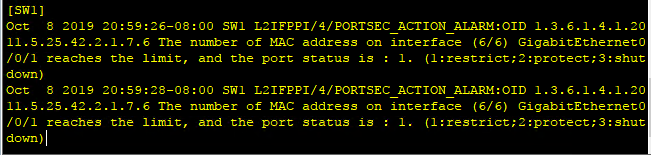

8、同时在交换机上可以看到告警信息。提示g0/0/1端口的MAC地址变化已经超出限制并被屏蔽。同样

如果我们再次MAC地址改回去,PC1立即就可以再次Ping通网关。保存配置后,重启交换机,此配置依

然有效。